マカフィー、韓国をターゲットにしたDDoS攻撃を分析

マカフィーは、8月10日、今年3月4日に発生した韓国政府や軍部、民間の主要インフラを含む40のウェブサイトをターゲットにした分散型サービス拒否(DDoS)攻撃について、攻撃手法と動機を分析したレポートを発表した。

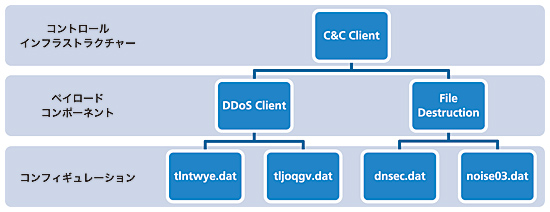

このレポート「10日間の攻撃 ~2011年3月、韓国をターゲットとした分散型サービス拒否攻撃に対する分析~」によれば、攻撃はさまざまなC&Cサーバーが制御する大量のボットを使用。10日間だけ実行するよう設定したボットは、ターゲットのキーファイルを削除して上書きし、最後にマスターブートレコード(MBR)を破壊することで、DDoS攻撃の終了時に自動消滅する仕組みになっていた。

韓国を標的とした攻撃は2009年にも発生したが、2011年の攻撃は、複数の暗号アルゴリズムと高度なC&C機能を導入し、一層高度になっていた。また、2009年は韓国とアメリカのサイトが攻撃を受けたのに対し、2011年の攻撃ではほぼすべての攻撃が韓国に集中しているところが、大きな違いといえる。

マカフィーは、2011年の攻撃を「韓国政府や重要インフラ企業のセキュリティ事件に対する対応能力を試すために実行された演習ではないか」と分析。攻撃者は、今回の結果から今後のサイバー攻撃を成功に導くために必要な情報を獲得したとみている。

10日間の攻撃 ~2011年3月、韓国をターゲットとした分散型サービス拒否攻撃に対する分析~

このレポート「10日間の攻撃 ~2011年3月、韓国をターゲットとした分散型サービス拒否攻撃に対する分析~」によれば、攻撃はさまざまなC&Cサーバーが制御する大量のボットを使用。10日間だけ実行するよう設定したボットは、ターゲットのキーファイルを削除して上書きし、最後にマスターブートレコード(MBR)を破壊することで、DDoS攻撃の終了時に自動消滅する仕組みになっていた。

攻撃で使用されたトロイの木馬のアーキテクチャ

韓国を標的とした攻撃は2009年にも発生したが、2011年の攻撃は、複数の暗号アルゴリズムと高度なC&C機能を導入し、一層高度になっていた。また、2009年は韓国とアメリカのサイトが攻撃を受けたのに対し、2011年の攻撃ではほぼすべての攻撃が韓国に集中しているところが、大きな違いといえる。

マカフィーは、2011年の攻撃を「韓国政府や重要インフラ企業のセキュリティ事件に対する対応能力を試すために実行された演習ではないか」と分析。攻撃者は、今回の結果から今後のサイバー攻撃を成功に導くために必要な情報を獲得したとみている。